_____ _____ _________ _ __ ______ _

/ ___/__ __/ ___// ____/ | / | / / /_ __/___ _(_) ______ _____

\__ \/ / / /\__ \/ / / /| | / |/ / / / / __ `/ / | /| / / __ `/ __ \

___/ / /_/ /___/ / /___/ ___ |/ /| / / / / /_/ / /| |/ |/ / /_/ / / / /

/____/\__, //____/\____/_/ |_/_/ |_/ /_/ \__,_/_/ |__/|__/\__,_/_/ /_/

/____/

__ __ __ ____ ____ ____

/ / / /___ ______/ /__ / __ \____ ___ __ // / __ \/ __ \

/ /_/ / __ `/ ___/ //_/ / / / / __ `/ / / / // / / / / /_/ /

/ __ / /_/ / /__/ ,< / /_/ / /_/ / /_/ / / /_/ /\__, /

/_/ /_/\__,_/\___/_/|_| /_____/\__,_/\__, / \____//____/

/____/

SySCAN Taiwan Hack Day 2009 call for papers

SySCAN Hack Day「駭翻天」徵求講師

(請大家盡量幫忙轉貼)

今年的SySCAN前瞻資安技術年會,將於七月七日-八日,於台北與各位見面,感謝各界的投稿,今年的講師陣容格外堅強,全都是國際知名資安研究員(大駭客),BlackHat / DEFCON / XSecWest等國際駭客年會的講師,包括了:Dave Aitel(Immunity創辦人兼技術長、多屆BlackHat/DEFCON講師)、Charlie Miller(CanSecWest的Pwn2Own ‘08/’09兩屆冠軍)、Matt Conover(RSA、SANS、CanSecWest)、Stefan Esser(PHP安全第一人)、Justine Osborne(BlackHat、DEFCON)、Marc Schoenfeld(BlackHat)、Fyodor(BlackHat、HITB)、Jeremy Chiu(aka “Birdman”,SySCAN、OWASP)、Wayne Huang(RSA、OWASP、PHP)、Ben Nagy(Infosecurity, Ruxcon)等人,從Web安全,到路徑安全,到PHP核心安全,到虛擬化之安全,到Apple iPhone手機安全,到Google Android手機安全,保證每一場都精彩無比,讓大家接觸最前瞻之資安技術。

去年問卷反應第一的問題,是舉辦的時間希望為假日而非上班時間。但是本會的設計是緊接著SySCAN Singapore,新加坡結束後,講師才飛來台灣,故星期六比較困難,但是星期日是可以的。另一方面,其實有另一群與會者是希望本會在上班時間舉行的,因為視此為教育訓練之一部分,假日反而不方便。另一個多人反應的,是希望有教育訓練。經過多方考量與討論,我們決定將今年的SySCAN延長為四天,分為三部分活動,七月六日(週一)為SySCAN教育訓練日,課程將公佈於部落格與官網(*),七月七日-八日(週二、三)則為「SySCAN前瞻資安技術年會」,七月五日(週日)則首次舉辦「SySCAN Hack Day」(「SySCAN駭翻天」),活動一天,一人600NTD含中午便當與簡單茶水,Dave Aitel將做開場演講,而另外徵求講師,故發佈此call for paper。每位錄取之講師將由大會補助車馬費(Full talk=4000,Turbo talk=2000 NTD),免費參加七月七日-八日之「SySCAN前瞻資安技術年會」,並邀請參加七月七日之講師派對(speaker’s party),與SySCAN其他講師一起慶功,high到最高點!

「SySCAN前瞻資安技術年會」講師亦將到場與所有與會者一起於結束時投票,票選出最佳「Hack Day」講師,將致贈MacBook一台,與「SySCAN Hacker of the Day」獎狀一只,封為「SySCAN年度大駭客」。曾被封為「SySCAN年度大駭客」之講師,往後於會議再度演講時,一律補助車馬費(Full talk=6000,Turbo talk=3000 NTD)。

不論是車馬費、獎狀或MacBook,都是「SySCAN前瞻資安技術年會」之講師所沒有的!另外沒有錄取之前十名遺珠,將可半價參加Hack Day(不會公開姓名)。

報名「SySCAN前瞻資安技術年會」者,則可免費參加「SySCAN Hack Day」。

*最新資訊請見SySCAN前瞻資安技術年會blog:http://syscantaiwan.blogspot.com與SySCAN官網:http://www.syscan.org

*票價部分,七月5日Hack Day一票500NTD,全程三天(七月5日Hack Day,七月7-8日SySCAN Taiwan)共3000NTD,見:http://www.syscan.org/Tpe/registration.html

<<「SySCAN Hack Day」大會風格 >>

資安技術頂尖者,叫做「大駭客」。但是駭客是不破壞的,駭客會遵守負責的弱點揭露程序。「大駭客」技術一流,但是絕對不「黑」。「黑」不是「厲害」的代名詞,「黑」代表的是「不負責」、「犯罪」等行為。SySCAN敬仰大駭客但是鄙視「不負責」與「犯罪」之行為。「黑」很容易,看做不做而已,但是「大駭客」很不容易。我們歡迎各位駭客踴躍投稿!

<< 評審委員 >>

1. Thomas Lim(大會主席), Founder & Orgainser of SySCAN, Founder & CEO of COSEINC

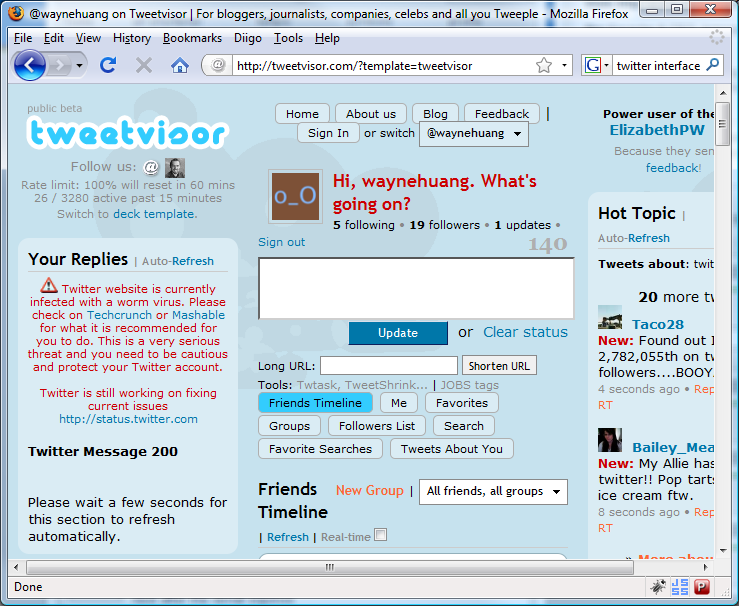

2. Wayne Huang(大會主席), Co-organiser of SySCAN Taiwan, Founder & CEO of Armorize(阿碼科技)

3. Dave Aitel – Founder and CTO of Immunitysec

4. Kuon Ding – Senior Security Researcher of Armorize ASF

5. Matthew “Shok” Conover – Symantec

6. Jack Yu – Senior Security Researcher of Armorize ASF

第一階段先由熟悉中文之評審委員挑出具吸引力之投稿,然後將演講題目與大綱翻譯成英文後,英語系國家之評審委員共同決定最後錄取之講師。每一份投稿皆會收到被拒絕或被接受的原因。沒有錄取之前十名遺珠,將可半價參加Hack Day(不會公開姓名)。

<< 評分方法 >>

1. 內容技術紮實度 30%

2. 主題具前瞻性 20%

3. 講師為好的演講者 20%

4. 內容實用性 20%

5. 主題適合或吸引聽眾 10%

<< 演講種類 >>

演講希望以中文為主,其次為英文

A. Full talk:50 分鐘演講,徵求約四位講師

B. Turbo talk: 15 分鐘演講,徵求約四位講師

<< 重要日期 >>

公佈cfp與開放投稿:2009年五月一日

投稿截止:2009年六月五日或當評審委員覺得已經挑足講師時。所以早投早贏!

公佈錄取者:2009年六月十五日

Hack Day日期:2009年七月五日

前瞻資安技術年會日期:2009年七月七日-八日

講師派對:2009年七月七日晚

<< 投稿方式 >>

請將資料email至:cfp在syscan點org或hackday在armorize點com,主旨請註明:Hack Day 投稿

格式:

A. 姓名或代號:

B. Email:

C. 電話(手機佳):

D. 公司或學校:

E. 投稿種類:1. Full talk,2. Turbo talk

F. 題目:

G. 投稿內容:可以略寫大綱,但是有投影片或其他輔助資料當然更好

H. 是否將在大會上發表免費工具或paper?

I. (此項可免)講師簡歷,包含曾經擔任之講師經驗:

<< 徵求題目 >>

今年特別徵求與「實際經驗」、「事件調查」或「資安鑑識」有關之題目。例如處理資安事件之實際案例與經驗,執行某次資安鑑識時之歷程,調查某資安威脅之經過等。

今年題目包含但不限於以下:

* 各類威脅之研究

* 大規模攻擊(掛馬、轉址、DNS、DDoS…)

* 實際經驗之分享,包括「事件調查或「資安鑑識」等經驗分享

* 作業系統安全(Vista、Linux)

* 行動裝置與嵌入式系統安全(SmartPhones、PDAs、Game Consoles)

* Web 2.0之安全(Web services、PHP / .NET / .asp / .jsp / J2EE / Ruby / Perl / Python)

* Web應用程式安全

* 計算機網路與電信網路之安全(VoIP、3G/3.5G network、IPv6、WLAN/WiFi、GPRS、SS7)

* 新一代技術之安全(Chrome、IE8、Android、iPhone)

* 虛擬化安全

* 惡意程式/Rootkits

* 僵屍網路(BotNets)

* 法律與駭客

* 任何有趣之題目

<< 如何可以投上? >>

現在各國都有很多高水準之駭客年會,但是每個年會之風格卻截然不同,這完全看大會主席之定調,與評審團之組成與希望達成之會議文化。舉例來說,「SySCAN前瞻技術年會」希望提供與會者的是最前瞻的資安攻擊與防禦技術。所以在本年會中,即使某講師投稿了某大廠的超級0-day(零時差漏洞),也不見得會錄取--因為大會的目的不在提供破壞用的工具。此0-day之影響範圍再大,但是非新的漏洞形式、概念、或找到的方法也非利用新的方法,那麼就很難錄取…即使這是一個超級的微軟或linux或Adobe 0-day漏洞,也是一樣。因為SySCAN覺得,這種漏洞或威脅並非新類型,與會者並不會因為聽了這場演講而得到了新的資安知識,只是得知了一個新的打站工具或管道,而這個管道在0-day修復後就沒有價值了。相對的,如果該0-day為新類型之漏洞,或者為新的,往後可能成為重大威脅的漏洞,或者是利用新的方法找出來的漏洞,那麼即使該0-day目前影響範圍有限,還是很可能錄取。當然,SySCAN提倡負責的揭露,所以即使錄取後,也必須評估對方是否來得及在會議舉行前修復完畢等因素。

接下來就讓我們拿這次公佈的評選標準來談吧。

1. 內容技術紮實度 25%。SySCAN是很技術性的會議,所以技術內容之紮實度一定排第一。其實我們覺得在資安領域,其實管理面的挑戰與所需要的知識,一點也不比技術領域低,但是SySCAN是以技術為主的會議,所以首重技術之紮實度。

2. 主題具前瞻性 25%。這對本會太重要了,譬如某講師投稿了一個影響範圍極大的某大廠buffer overflow(緩衝區溢位)0-day,雖然很具話題性與「利用價值」,但是buffer overflow本身並非新型態的攻擊,而該講師也並非利用新的或特殊的方法來找到該漏洞,那麼可能錄取的機率就比較低。另外,什麼是「真的」前瞻性,也很重要。譬如某講師投稿了ARP spoofing / ARP poisoning研究,雖然近幾年ARP spoofing在台灣與大陸發生的案例非常頻繁,中文的資料似乎也不多,但是在資安領域超過十年的人,應該都記得,ARP spoofing / poisoning,是非常古老的攻擊,屬於可以放在教科書中的攻擊類型。由於太簡單,太常用,又用了太久了,所以近年來並沒有太多人願意做這方面的技術文章或演講;雖然近幾年在台灣用得非常頻繁,但是這並不表示這是具前瞻性之技術或威脅—這其實是超過十年並且很基本的手法。但是如果講師注意到,目前很多人其實對ARP spoofing/poisoning有誤解,誤認為是「sniffing的第一步」,而不知ARP是乙太網路上的協定,在骨幹上有很多地方其實並沒有乙太網路,ARP根本派不上用場,但是仍有很多其他sniffing的方式,例如打gre tunnel,玩BGP,弄OSPF,藉由SNMP設定switch,攻擊某些L4/L7加速器等,感染路由器等,而做一個「最新sniffing威脅整理」,那麼就會是具有前瞻性的好演講。

3. 講師為好的演講者 20%。SySCAN不但重視講師的內容,也重視演講的方式與台下的吸收。講師的內容再精彩,演講方式單調,表達不好,或沒有注意台下的反應,一下子講得太快太難,結果台下都睡著了,那就沒有達到吸收的效果。Matt Conover我們就認為在這方面非常有經驗,總是能抓住聽眾的水平,隨之調整速度,並隨時注意台下反應,是很好的講師。此外,講師就像球員一樣,這方面的分數是累積來的,就像網球中,排名前面的球員不用打會外賽,是一樣的道理。如果你很注意自己的表現,每一場都準備得好,講得好,當然你在評審心中的積分就高。如果都沒有講過,也不用擔心,凡是都有第一次,好的會議是很願意給新人機會的。但是如果投上了,一定要好好準備,不然搞砸了一次,下次要上就很難了。練習的時候,可以找朋友聽你試講,並且一定要錄音下來,放回來給自己聽,很有幫助。很多人第一次聽到自己的錄音都說:恩,我錄起來不像我…我講話不像這樣…。No,那個絕對就是你。

4. 內容實用性 10%。如果講的方法非常困難,對於一般人來說,根本不可能有環境來重複該手法,那就不具有實用性了。相對的,如果隨演講提供其他可讓聽眾受惠之資料,如公開免費工具、paper下載等 ,這方面的分數一定高。

5. 主題適合或吸引聽眾 10%。這考慮的是聽眾目前最有興趣的是什麼。假設最近ARP spoofing猖狂,讓很多新人想了解到底什麼是ARP spoofing,那麼一個相關的演講,雖然在「前瞻性」上得分不會高,但是在「吸引聽眾性」上卻是拿高分的。

最後,好的會議一定要投稿,不用怕,因為沒上也沒人知道你有投,況且沒上也並不表示你的研究不好,可能只是與大會今年主題不切合而已。但是好的會議都有好的評審團,回覆時會附上他們的意見,這些意見很具有參考價值。歡迎各位踴躍投稿,我們會場見!

最新資訊請見SySCAN前瞻資安技術年會blog:http://syscantaiwan.blogspot.com與SySCAN官網:http://www.syscan.org

SySCAN Taiwan大會主席 Thomas Lim與Wayne Huang 敬邀

有任何問題歡迎email Thomas(organiser 在syscan點org)或Wayne(wayne在armorize點com)

繼續閱讀全文...

訂閱文章

訂閱文章 訂閱意見

訂閱意見 訂閱文章

訂閱文章